北京时间2021年3月4日,按照【链必安-区块链安详态势感知平台(Beosin-OSINT)】舆情监测,BSC生态DeFi项目Meerkat?Finance疑似跑路,其自称金库合约遭碰着黑客进攻,黑客操作裂痕偷取了金库中的全部资金。今朝该项目网站已经无法打开。

成都链安(Beosin)安详团队第一时间针对该事件启动安详响应,针对用户进攻地点

(0x9542966f1114eaa5859201aa8d34358bfedbfa79)

举办跟踪。颠末跟踪进攻者地点,我们发明,进攻者别离地一次性地将大量资金举办转出,如图1所示。尽量官方自称是遭遇了黑客进攻,但按照我们的阐明功效,,根基可以或许断定Meerkat?Finance项目方已经跑路。

图1

图2

事件阐明

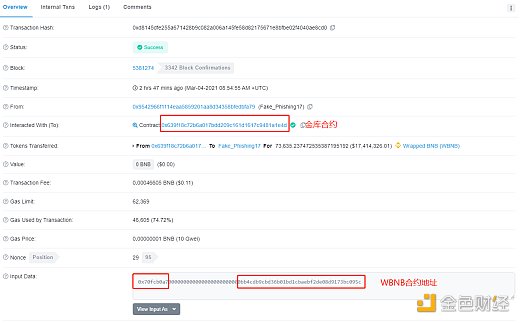

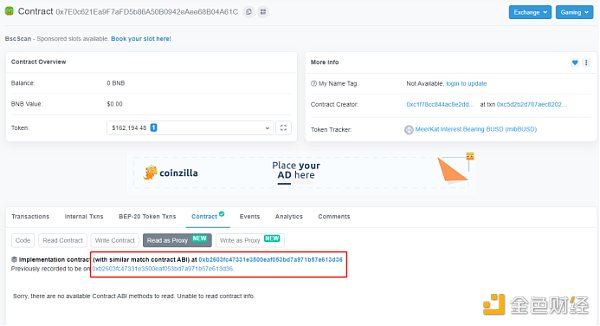

紧接着,我们开始针对转移偷窃资金的两笔生意业务举办阐明,发明进攻者直接通过挪用金库合约的一个函数,将金库合约中的资金全部转走;而金库合约利用的是可进级的署理合约,也就是实际逻辑是可以举办变动的,其权限在项目方。

图3

图4

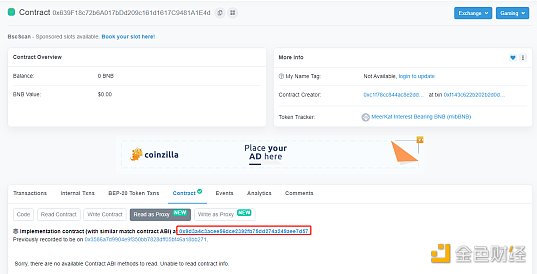

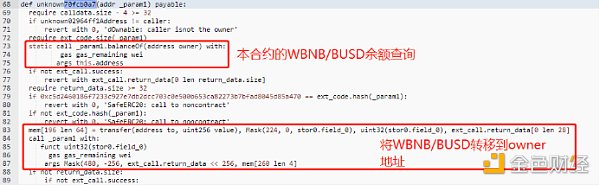

按照记录还可得出,项目方在WBNB金库偷窃中,署理合约的实际逻辑照旧正常的金库合约,在进攻时才将合约逻辑替换成存在后门的合约。可是在偷取BUSD的生意业务中,项目方索性扯下了本身的“遮羞布”,一开始就陈设的是存在后门的合约。如图5所示:

图5

成都链安(Beosin)安详团队发明两次进攻所用的后门合约都是同一套代码,我们在对个中一个合约举办反编译时阐明发明,其就是一个将代币举办转移的函数。如图6所示:

图6

最终,我们得出结论,本次事件显然是项目方预谋的垂纶事件,从一开始就是奔着跑路去的;而在本次事件中,代码层的祸首罪魁就是“可进级的署理合约”给以了项目方过大的权限,导致项目方偷取用户资金,如同探囊取物。

安详发起

成都链安(Beosin)安详团队认为,对付“可进级的署理合约”,在审计角度来看,为了担保项目标可维护性和迭代大概,保存这类权限并不是不行取的。纵然在日常的安详审计事情中,我们也不能要求项目方打消这类权限。但权力是一把双刃剑,是好是坏则取决于利用它的人。在成都链安出具的安详审计陈诉中,我们一直以来都有对此类权限加以说明。同时,在这里有须要提醒宽大用户选择投资项目时,必然要具体阅读安详审计陈诉中的细节描写,出格是我们给出的潜在风险提示及安详发起。

最后,需要引起留意到是,我们监测到进攻者在利用transferFrom函数偷取用户钱包内已授权给金库合约的资金,今朝已有用户钱包内的资金被盗16万BUSD。

在此,成都链安(Beosin)安详团队出格提醒列位已参加此项目标用户,当即打消对该项目地点的授权,或当即转移钱包内的资金,制止造成二次损失。

BSC授权查抄地点如下:

https://bscscan.com/tokenapprovalchecker

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。