在以太坊早期,大大都进攻都是基于找到个体裂痕,让进攻者有本领冻结或耗尽智能合约。2016年污名昭著的DAO黑客事件就是如此,1.6亿美元的ETH被盗,以太坊最终因此分叉。同样,2017年的Parity多签袭击让黑客偷取了3000万美元,Parity钱包中1.5亿美元被冻结,都是这类裂痕造成的效果。

dForce的进攻也可以认为是开拓团队出格严重的疏忽造成的功效,因为被操作的裂痕是重入(re-entrancy)。重入进攻是DAO被耗尽的原因,这也一直是开拓者在与ERC777代币交互时需要思量的一个众所周知的问题。

这个道理被用来进攻dForce,当合约认为用户在一连增加imBTC抵押品(一种ERC777代币)数量的时候–然后合约就会答允用户从系统中借到更多资金。进攻者将他们假的imBTC抵押品增加到远远高出2500万美元,然后以借贷生意业务的方法提取出dForce中的所有活动资金。

区块链上的智能合约是基于去信任(permissionless)来和用户以及其他智能合约交互的。对付那些设计智能合约的人来说,很难思量到将来有人大概与他们的合约举办交互的每一种方法。其他人可以构建一种智能合约,以一种原作者不但愿看到的方法与合约举办交互。

想象一下,一个合约有以下四个提现步调:

重入裂痕答允恶意用户在条约完全执行之前再次挪用条约( “重入”)。在上面的例子中,进攻者可以在第三步和第四步之间从头进入合约,并在用户的余额更新之前再次提取。通过反复这个进程,,他们可以从合约中提取所有存在的资金。

当Synthetix的预言机在链上宣布价值反馈时,呆板人会通过付出高额的生意业务用度,在预言机有时机更新价值之前被纳入以太坊区块之中。因为这种抢占先机的套利行为,Synthetix的生意业务量在单日最高到达了6900万美元,而如今没有套利时机的Synthetix平均生意业务量仅为150万美元。

一个恒久蒙受此类问题困扰的协议是Synthetix。从2019年9月到2020年2月,这个协议的套利呆板人不绝地在预言机更新之前运行。在Synthetix中,生意业务不是交易两边通过匹配举办生意业务,而是针对预言机提供的价值反馈举办生意业务,活动性由SNX代币持有者提供。

在3月12日(”玄色礼拜四”),资金库(vault)的所有者在MakerDAO清算中意外损失830万美元,生意业务用度也是造成这次意外的原因之一。当MakerDAO的资金库(用户存放抵押品并生成Dai的处所)的抵押品不敷时,它们的抵押品(如ETH)就会被拍卖,筹集DAI并送还被清算资金库的债务。凡是环境下,拍卖中的中标者(keepers)会用DAI来调换金库中的ETH,然后这些DAI会被销毁掉。一旦债务被还清,资金库的原主人就会收到剩余的ETH。

2020年,对DeFi的进攻中,被套取或偷取的总金额已经到达了3600万美元。但因为dForce的进攻者退还了被盗的2500万美元,所以实际金额约莫有 1100 万美元。总的来说,此刻的安详性有所提高,出格是那些存眷度较量高的项目。它们的安详性晋升是由于用户对审计的期望和环绕测试的东西改造敦促的。最近DeFi中最大的安详问题是dForce 2500万美元的数字资产在借贷市场中被盗。然而,由于进攻者的IP地点被发明并与新加坡警方共享,因此这些资金被退了归去。

与传统的网络犯法对比,上的信息对进攻者来说更有代价,因为对智能合约的乐成进攻可以带来直接的经济回报。传统被黑客进攻的信息,如被偷取的小我私家书息,还需要通过出售来赚钱,但智能合约上是直接存有资产的。

第三类进攻涉及操作区块链自己的属性。操作区块链的奇特属性来举办进攻合约查抄用户在合约中是否有资金。

3月12日的时候由于ETH价值溘然下跌高出50%,许多资金库进入清算措施。与此同时,以太坊的网络变得很是拥堵,gas飙升至400gwei或正常价值的20倍,这导致大大都keepers无法即时报价。有一位keeper一连触发清算,并以0美元的竞价赢得了可用的ETH。

与dForce案例差异的是,Uniswap的开拓团队在这并没有真正的责任,他们险些不行能阻止人们落入这种范例的陷阱。纵然Uniswap团队确保他们的交互界面不答允用户将活动性添加到一个大概被耗尽的池中,他们也无法阻止其他交互界面成立在答允它的智能合约之上。事实上,这种非凡的进攻方法在多年前就已经被遍及接头过。

用户挪用条约,筹备从条约中提取所有的资金。

最近6月18日针对Balancer的进攻,就是一个雷同的在特定市场中操作非尺度编程模式的例子。STA是一种ERC20代币,有一种特另外通缩模子,即从每次转账中抽取1%的用度。进攻者利用智能合约在单笔生意业务中自动执行多个操纵将WETH与STA 代币往返互换24次,耗尽了个中一个Balancer活动性池中的STA代币,直到池中只剩下0.000000000000000001 STA(1个weiSTA)。Balancer池没有意识到STA的通缩模子,并按照1 weiSTA为其资产设定了一个新的价值。之后进攻者对池中的WETH、LINK、SNX和WBTC举办了生意业务。通过这次进攻,使两个池子的资金损失高出了50万美金。

通过可组合性(composability)举办黑客进攻摘要

一个用户利用在dForce进攻中基于ERC-777尺度的沟通裂痕,从imBTC-ETH Uniswap池中抽走了22万美元。在Uniswap的案例中,进攻者从ETH-imBTC代币池中移出了ETH,但imBTC代币余额并没有增加。这样的操纵凡是会增加ETH的价值。

敌意收购的例子已经产生在Steemit上。当这个社交媒体平台背后的团队将Steemit出售给Tron时,社区试图让Tron拥有的代币投票权失效,但这种尽力最终被火币和币安等大型生意业务所的投票权所消除。

这类智能合约的裂痕仍不时被人操作。最近,一名进攻者乐成地从代币合约中窃取了所有的VETH,仅通过耗尽VETH-ETH Uniswap池就赢利了90万美元。但这是VETH造成的一个简朴失误,因为VETH修改ERC20代币尺度的方法有逻辑上的错误。

买选票可以用于敌意收购,让有敌意的一方购置另一个项目标大都投票权(代币)更自制。譬喻,一个借贷协议可以向另一个借贷协议的代币持有者提供折扣,让他们出售另一协议的代币来调换协议本身的代币。

进攻者意识到,Balancer活动性池中的资产所发生的新COMP并不属于任何人,所以进攻者可以进入一个池中,得到这些可用的COMP代币,然后再带着比他们放入活动性池更多的钱分开。就像此刻发明的裂痕环境一样,进攻者操作闪电贷来最大化本身的成本,然后获取最大收益。

与早期对比,每次黑客进攻的平均损失代价已经明明下降。在2020年的10次进攻中,有8次的进攻金额低于100万美元。

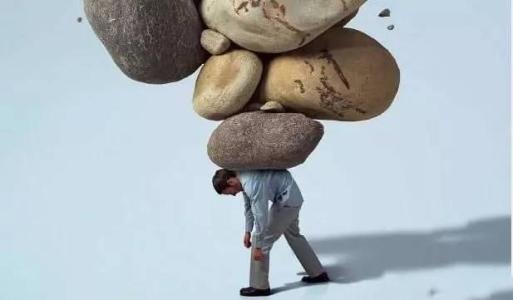

越来越多的人但愿通过进攻智能合约来窃取资金,他们正在操作当智能合约组合在一起时呈现的裂痕举办进攻。

合约自行更新用户在合约中没有资金。

假如说从COMP和BAL代币刊行中可以学到一件事,那就是无论什么鼓励方案,只要是有利可图,总会有人去钻空子。

跟着DeFi中东西的改造,进攻者的“东西箱”也变得越来越高级。闪电贷让任何拥有须要专业常识的人都可以进攻个中的一个系统,并得到更多的资原来实现利润最大化。

未来存在的管理进攻?ERC777代币的一个显著特点是可以通知将吸收或发送资金的智能合约–并答允合约按照这些信息采纳动作。如答允用户从合约中提取所有资金,这个例子就展示了合约为何容易受到重入进攻。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。